Attaquer une application par débordement de tampon. ” Les principales vulnérabilités recensées sur les applications sont à l’origine bien souvent de buffer overflow, en français.. Attaques par débordement de tampon surviennent à la suite d’un excès de données entrées dans une mémoire tampon du système. De plus, lorsque la capacité de la mémoire tampon est atteinte, la musique s’arrête.

Comment fonctionnent les attaques par débordement de mémoire tampon ? Les coulisses du piratage

Qu’estce qu’une attaque par dépassement de tampon et comment s’en prémunir ? ️ lizengo.fr

Qu’estce qu’une attaque par dépassement de tampon et comment s’en prémunir ? ️ lizengo.fr

Comment fonctionnent les attaques par débordement de mémoire tampon ? Les coulisses du piratage

Comment exploiter une vulnérabilité de débordement de tampon

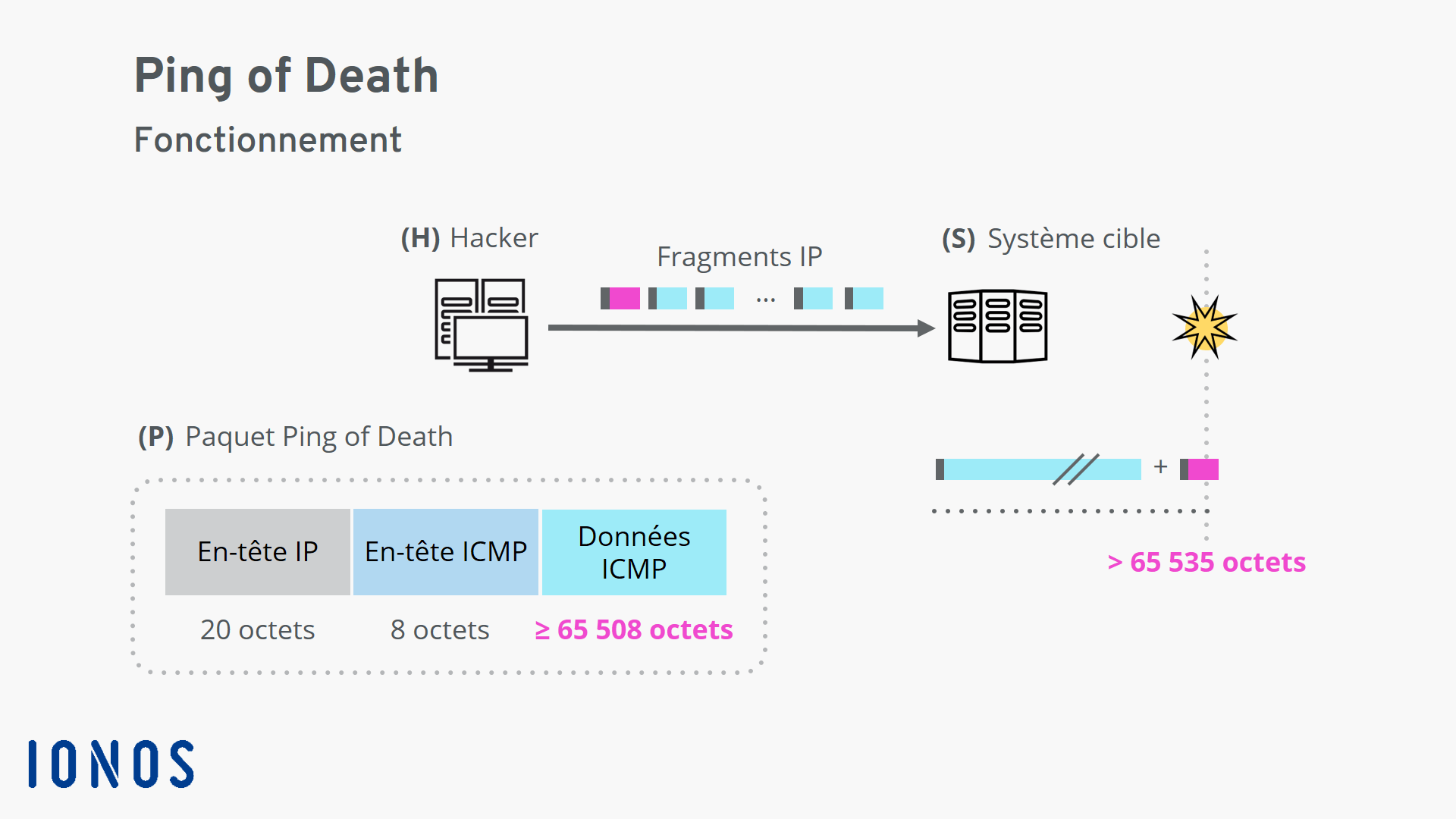

Ping of death un modèle d’attaque du début IONOS

Comment exploiter une vulnérabilité de débordement de tampon

Les attaques par saturation mémoire tampon (Buffer Overflow)

Analyse de FGIR22398 FortiOS débordement de tampon basé sur le tas dans SSLVPNd

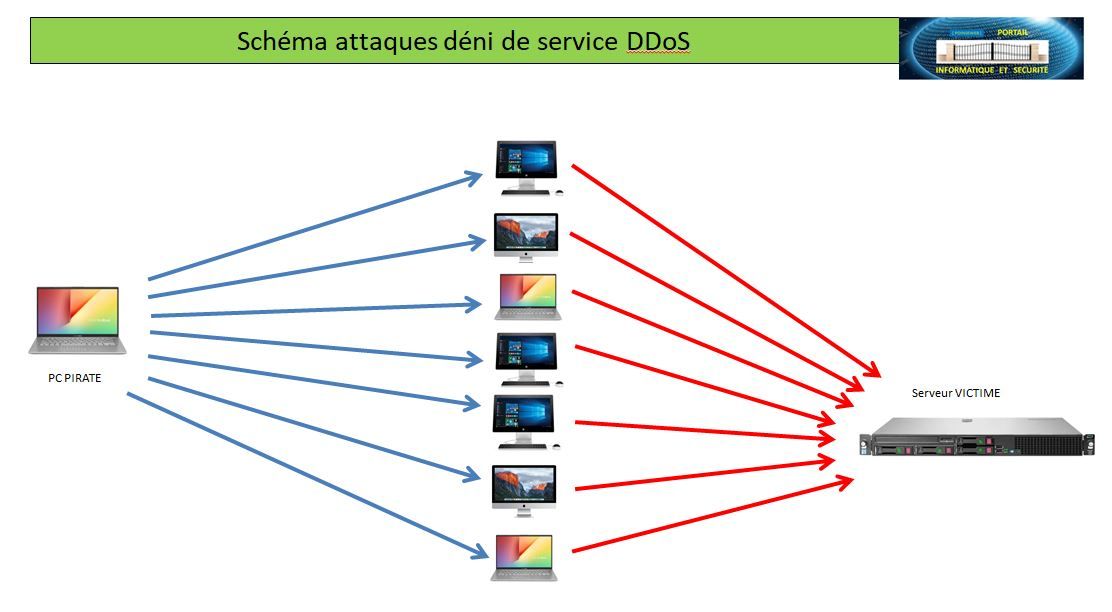

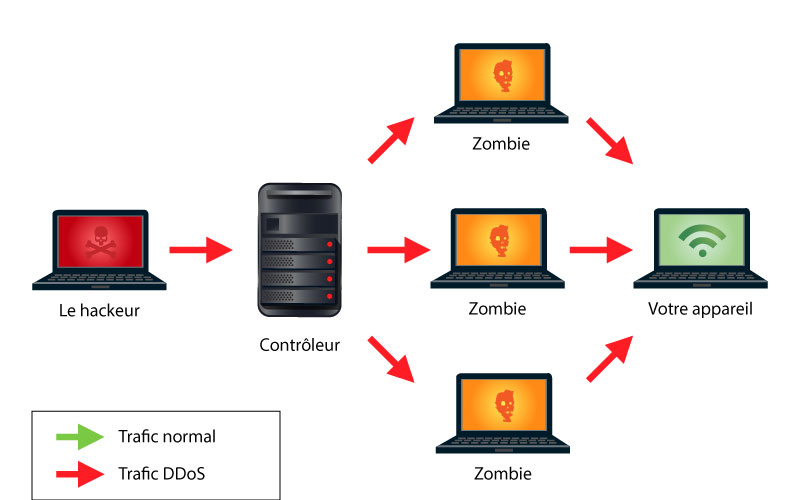

Les attaques DDoS Le déni de service

Qu’estce qu’un débordement de tampon dans un programme ITIGIC

Comment fonctionnent les attaques par débordement de mémoire tampon ? Les coulisses du piratage

Comment exploiter une vulnérabilité de débordement de tampon

Attaques Dos déni de service Dos et DDoS attaque par déni de service distribué Portail

Qu’estce qu’une attaque par dépassement de tampon et comment s’en prémunir ? ️ lizengo.fr

VPN anti DDoS comment se protéger des attaques DDoS avec un VPN

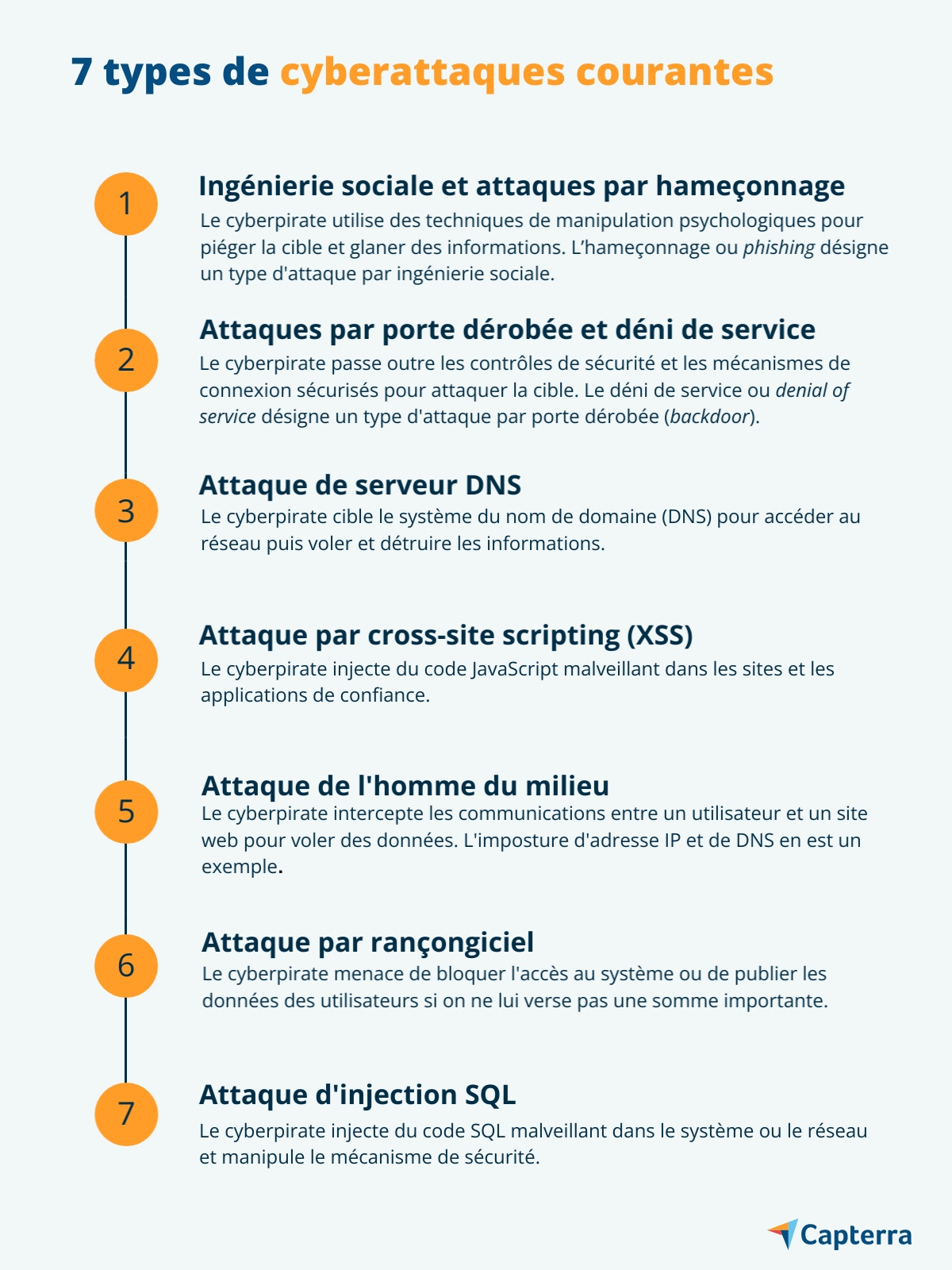

8 types de cyberattaque Les Digiteurs

7 types de cyberattaques courantes

Chocs toxiques la composition des tampons mise hors de cause par une étude Le Parisien

Avis de sécurité de Zyxel concernant de multiples vulnérabilités de parefeu par débordement de

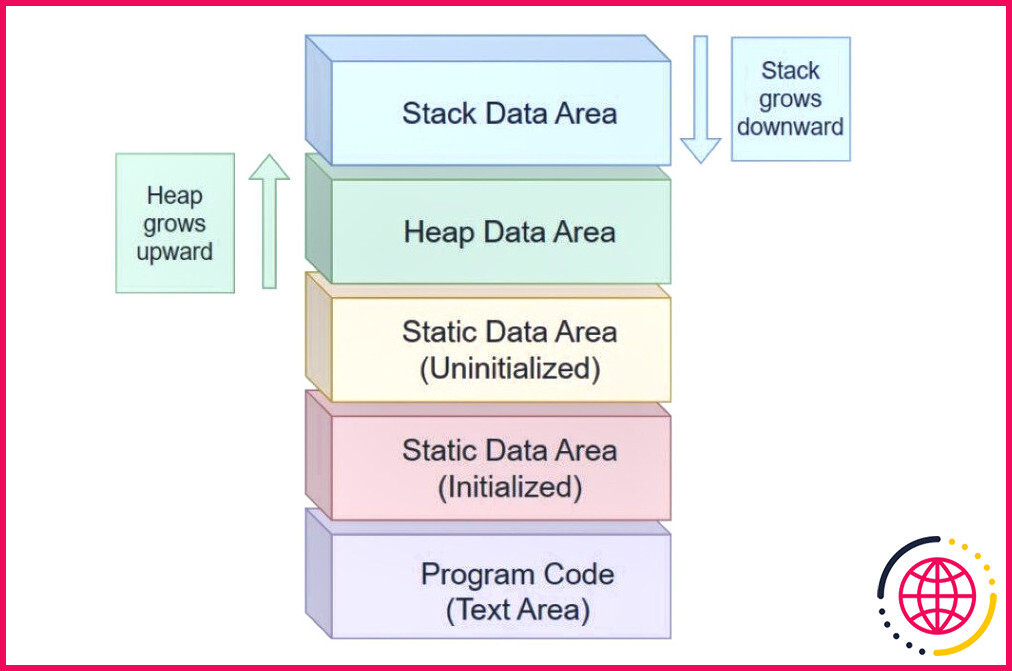

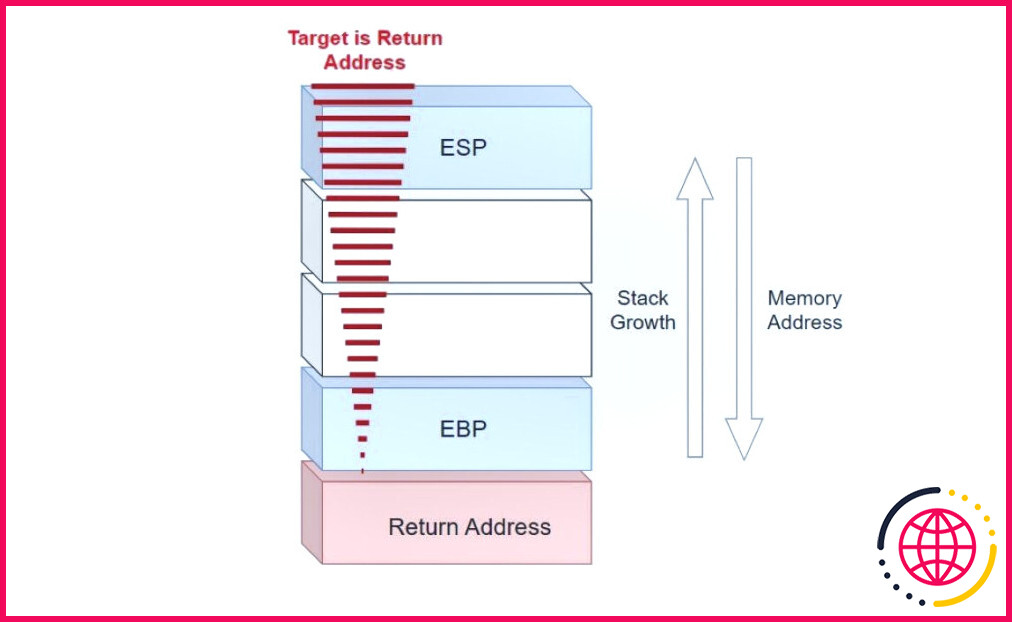

Les débordements de tampon peuvent se produire à la fois dans le tas et dans la pile, mais nous nous concentrerons ici sur la variété la plus courante : les débordements de tampon basés.. Le débordement de mémoire tampon est un type d’attaque de sécurité de plus en plus courant. Dans ce type d’attaque, les données supplémentaires peuvent contenir un code malveillant conçu pour déclencher des actions spécifiques telles que l’endommagement de fichiers ou la divulgation d’informations propriétaires.

:watermark(assets.rndtech.de/azwaz/watermark-plus.svg,50,50,0)/cloudfront-eu-central-1.images.arcpublishing.com/madsack/DXAH2BLM2UMDVE4CQRDWLXNW2Y.jpg)